Thread:

Thao tác cơ bản với Thiết bị Cisco (Switch) với thư viện Netmiko Python trong môi trường Windows

Prepare:

Thiết lập những bước căn bản cho Router; Switch có thể hoạt động và dùng được chức năng Telnet tham khảo tại đây

Bước 1: Download và cài đặt “python-3.8.2”

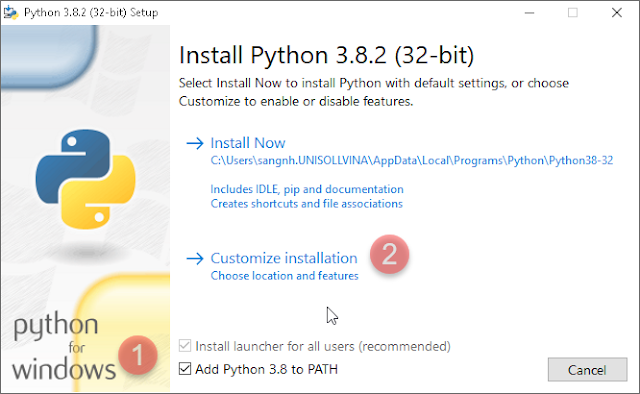

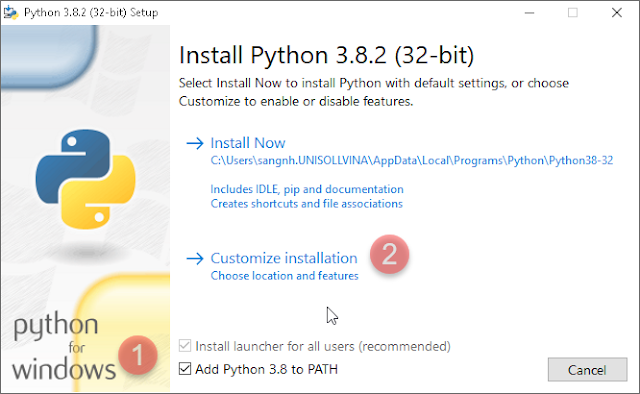

• Sau khi download tiến hành cài đặt theo những bước hướng dẫn dưới đây:

|

| Ảnh Tick chọn Add Python 3.8 to PATH |

Tick chọn Add Python 3.8 to PATH --> mục đích tự add biến trong windows, chúng ta không cần làm cực

|

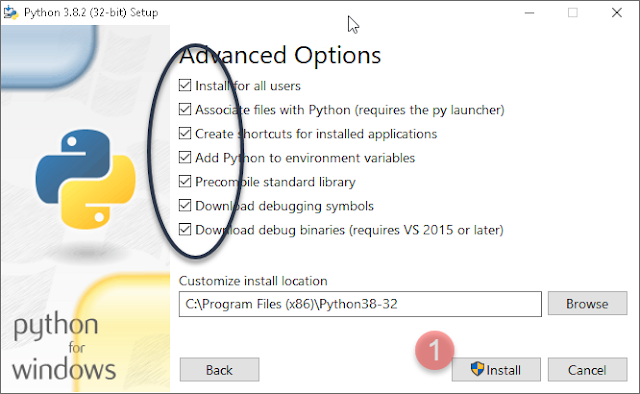

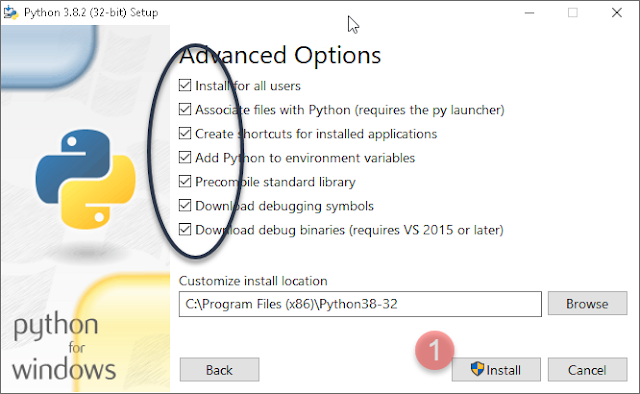

| Ảnh Tick chọn những mục theo yêu cầu |

Nhớ Tick chọn đầy đủ và đường dẫn nên để mặc định

|

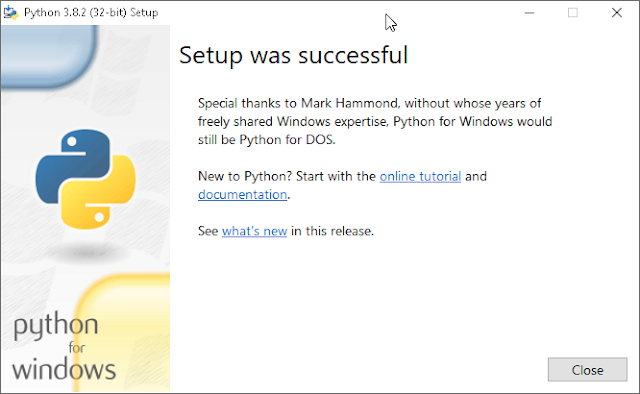

| Ảnh Tick chọn những mục yêu cầu |

Quá trình được hoàn tất.

|

| Ảnh cài đặt thành công Python 3.8.2 cho windows |

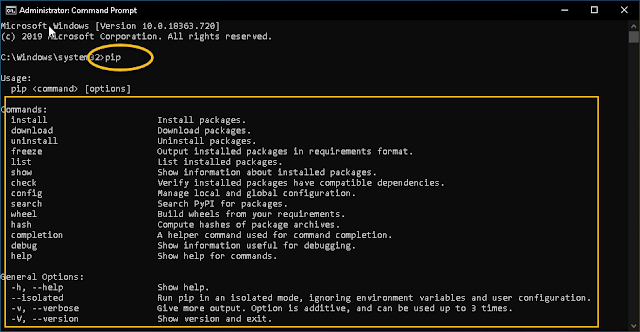

• Kiểm tra xem đã cài đặt python thành công chưa:

|

| Ảnh cách chạy Command Prompt với quyền Administrator |

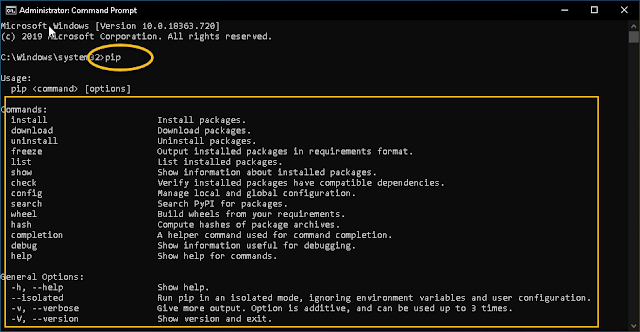

Chúng ta chạy Command Prompt với quyền của Admin và đánh câu lệnh sau:

pip

|

| Ảnh kiểm tra python đã được cài đặt thành công hay chưa |

Thông báo như trên là chúng ta đã hoàn thành!

Bước 2: Update Pip và cài đặt Netmiko

• Vẫn tiếp tục chạy Command Prompt với quyền của Admin và đánh câu lệnh sau:

python -m pip install –upgrade pip

|

| Ảnh update python với câu lệnh python -m pip install --upgrade pip |

CHÚ Ý: phải chạy với quyền Administrator mới thành công!

• Tiếp tục là cài đặt Netmiko với câu lệnh sau:

pip install netmiko

|

| Ảnh install netmiko với câu lệnh pip install netmiko |

Khi cả hai đều thành công chúng ta sẽ qua bước tiếp theo.

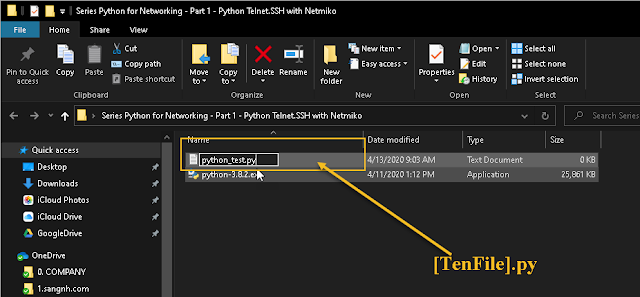

Bước 3: Tạo và thực thi file python

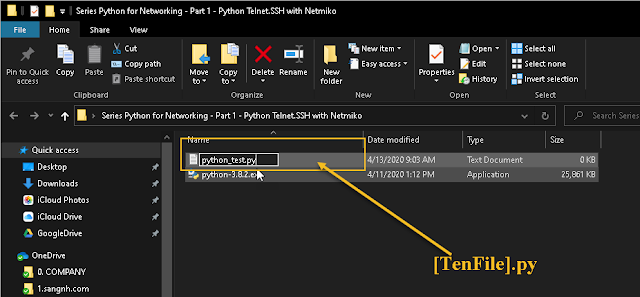

• Trong khoảng trống của folder chứ dự án chúng ta đang làm --> chuột phải --> chọn New --> Text Document

|

| Ảnh tạo file text bước đầu để tạo file python |

Đặt tên cho file và nhớ phần mở rộng phải là .py

|

| Ảnh tạo file Python với đuôi mở rộng là .py |

Chỉnh sửa file vừa được tạo ra, thực hiện theo hình bên dưới:

|

| Ảnh chỉnh sửa file python bằng IDLE |

Vd: Gõ những lệnh sau đây để kết nối tới 1 thiết bị và show flash: trên thiết bị

|

| Ảnh code ví dụ show flash thiết bị cisco bằng Python |

from netmiko import ConnectHandler

from datetime import date

net_connect = ConnectHandler(

device_type='cisco_ios',

username='admin', # Username SSH CẦN THAY THẾ ĐÚNG Username SSH CỦA THIẾT BỊ

password='password' ,# Password SSH CẦN THAY THẾ ĐÚNG Password SSH CỦA THIẾT BỊ

host='172.16.100.21',# IP CẦN THAY THẾ ĐÚNG IP THIẾT BỊ

)

output = net_connect.send_command('show flash:')

print(output)

CHÚ Ý: CHÚNG TA CÓ THỂ DÙNG CÁCH KHÁC ĐỂ TẠO VÀ CHỈNH SỬA FILE PYTHON

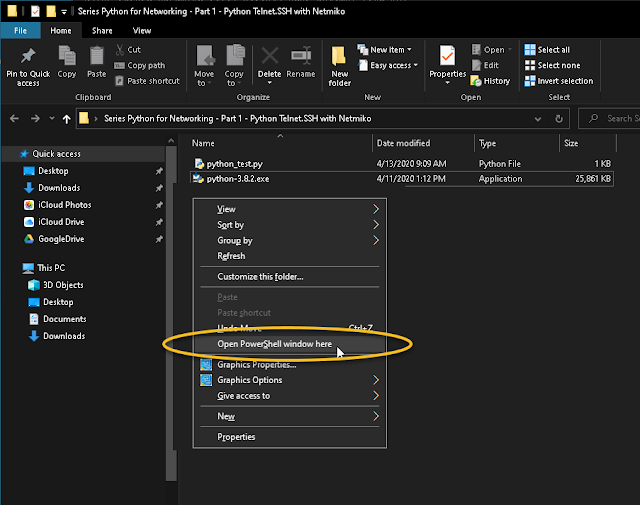

• Thực thi file python vừa tạo:

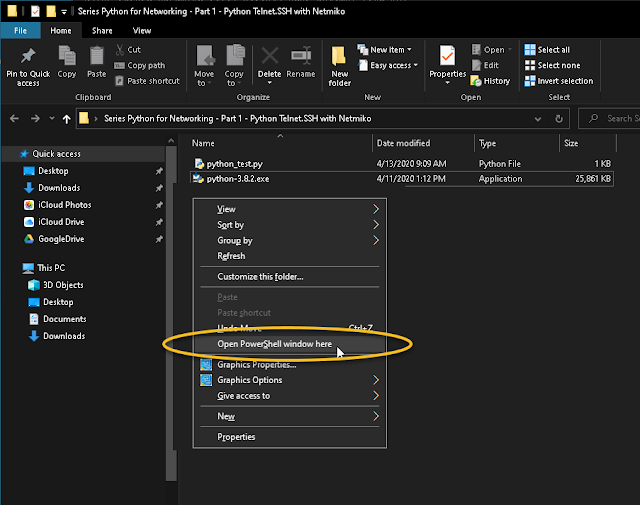

Tại thư mục đang làm việc [ĐÈ VÀ GIỮ PHIM Shift TRÊN BÀN PHÍM] + Click Chuột Phải ta sẽ thấy được Open PowerShell window here:

|

| Ảnh cách mở Powershell tại vị trí mong muốn |

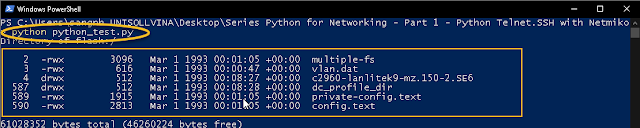

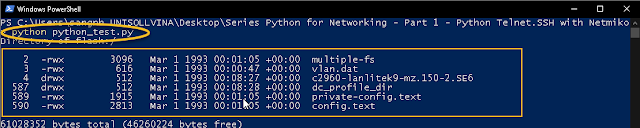

Tiếp tục gõ lệnh:

python [tenfilepython].py

|

| Ảnh thực thi thành công file python show flash: |

Khi ta thấy lệnh được thực thi và sẽ show ra flash: mà chúng ta đã cấu hình và show flash: này là lệnh bình thường ta đánh trực tiếp trên thiết bị cisco.

===================== Good Luck ==============================

MỘT SỐ LỆNH HAY DÙNG TRONG NETMIKO

Một số lệnh khác thường dùng:

net_connect.send_command() - gửi lệnh đến R/Sw

net_connect.send_config_set() - gửi lệnh đến R/Sw mode config

net_connect.save_config() - lưu cấu hình

net_connect.enable() - vào enable mode

net_connect.find_prompt() - trả về tên host R/Sw

net_connect.disconnect() - Đóng kết nối.